Las vulnerabilidades en Chess.com podrían exponer a los usuarios a posibles trampas

Check Point Research (CPR) identificó múltiples vulnerabilidades en la plataforma para jugar ajedrez Chess.com.. Si no se repara, un atacante puede usar las fallas de seguridad para hacer trampa en los juegos de ajedrez y resolver acertijos, sin siquiera jugar.

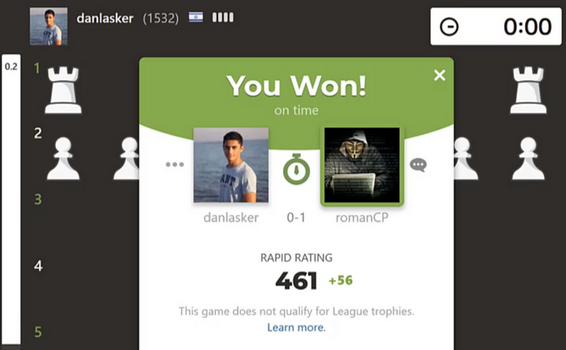

La explotación de las vulnerabilidades se desencadena al manipular tanto la API de Chess Game como la API de resolución de rompecabezas de la plataforma Chess.com. CPR pudo disminuir el tiempo de un oponente y ganar juegos, así como extraer movimientos de ajedrez exitosos para resolver clasificaciones de rompecabezas en línea.

Chess.com cuenta con más de 100 millones de jugadores en todo el mundo y los premios pueden alcanzar hasta un millón de dólares (USD $1M).

Metodología de ataque

Check Point Research (CPR) describió la metodología de ataque de la siguiente manera:

1. El atacante comienza un juego de ajedrez con alguien que agregó a su lista de amigos antes o durante el juego.

2. Al agregar un jugador a la lista de amigos, el atacante abre la solicitud API de ajuste del reloj que le permite darle al oponente 15 segundos adicionales

3. El atacante manipula la API de ajuste del reloj para llevar a CERO el reloj del oponente y gana el juego sin que el oponente se dé cuenta.

Divulgación responsable:

CPR divulgó responsablemente sus hallazgos a Chess.com, quien posteriormente emitió un parche.

Oded Vanunu, jefe de investigación de vulnerabilidades de productos en Check Point Research dijo :“Hemos encontrado múltiples vulnerabilidades en la plataforma Chess.com que permiten a un atacante hacer trampa en juegos de ajedrez y resolver acertijos sin siquiera jugar. Hay más de 100 millones de jugadores en Chess.com, por lo que ganar un juego haciendo trampa puede disminuir las puntuaciones generales y aumentar las puntuaciones de los atacantes. Los atacantes potenciales podrían haber explotado las vulnerabilidades para obtener los premios".

Agregar comentario

Log in or register to post comments